Cyber Security - Wireshark

Est un logiciel d’analyse de réseau qui capture et examine les paquets de données en temps réel, permettant ainsi de diagnostiquer les problèmes réseau, de surveiller le trafic et de détecter d’éventuelles anomalies ou intrusions

- Télécharger le programme

Une formation flexible 100% en ligne

Démarrez à tout moment votre nouvelle carrière ! Disponible à temps partiel ? Pas de problème, étudiez à votre rythme.

Des projets professionnalisants

Vous développerez vos compétences professionnelles en travaillant sur des projets concrets inspirés de la réalité en entreprise.Pas de problème, étudiez à votre rythme.

Un accompagnement personnalisé

Bénéficiez de sessions de mentorat hebdomadaires avec un expert du métier.

Gagnez des certificats et des diplômes

Gagner des certificats et des diplômes peut améliorer votre carrière, élargir vos horizons et vous offrir une satisfaction personnelle accrue.

- Aperçu

- Projets

- Accompagnement

Objectifs de la formation Firewall

Objectif opérationnel :

Savoir réaliser une analyse régulière et approfondie de tous les protocoles d’un réseau.

Objectifs pédagogiques :

À l’issue de cette formation Wireshark vous aurez acquis les connaissances et les compétences nécessaires pour :

- Comprendre l’art d’analyser les flux réseau

- Savoir filtrer et analyser l’activité du réseau

- Savoir produire des rapports

- Savoir utiliser Wireshark pour diagnostiquer des problèmes de performances du réseau

À qui s’adresse cette formation ?

Public :

Ce cours cible les administrateurs système et réseau et les développeurs.

Prérequis :

Connaître les bases de TCP/IP est indispensable pour suivre cette formation Wireshark dans de bonnes conditions.

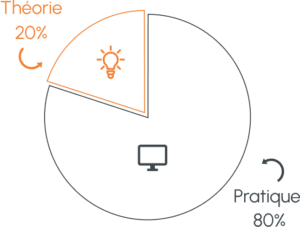

Une pédagogie basée sur la pratique

- Acquérir des compétences essentielles en validant des projets professionnels.

- Progressez à l’aide d’un expert du métier.

- Gagnez un véritable savoir-faire ainsi qu’un portfolio pour le démontrer.

Contenu du cours Wireshark :

Rappels des fondamentaux :

Méthodes de communications (unicast, multicast, broadcast)

Les topologies et le contrôle d’accès

Modèle de l’OSI

Format d’une trame Ethernet

Tailles et signification (Runt, Giant…) et le protocole ARP

Protocole de couche 2 (802.3, 802.1p, 802.1q, 802.1ad)

Multicast de couche 2

Format d’un paquet IP

Les adresses particulières (loopback, APIPA,…)

Les adresses de multicast (adresses connues et fonctionnalités), méthode de diffusion

Protocole ICMP (rôle et analyse des réponses)

L’écran de Wireshark

Barre d’outils

Zone de filtrage (permet d’exprimer un filtre pour n’afficher que les informations utiles)

Zone d’affichage des Paquets

Zone d’affichage du contenu du paquet sélectionné

Zone d’affichage du contenu du paquet sélectionné en Hexadécimal

Barre d’Etat (accès au mode expert, aux annotations, affiche le nombre de paquets capturés et le profil en cours)

Les tâches d’analyse avec Wireshark

Capture des communications réseaux en “clear text“ (exemple Telnet, HTTP)

Vérifier quelles sont les applications utilisées par certains hôtes

Définir un point de référence pour la communication réseau

Vérifier le bon fonctionnement de certains services du réseau

Identifier qui veut se connecter au réseau sans fil

Capturer du trafic inattendu

Capturer et analyser le trafic d’un hôte ou d’un réseau

Visualiser et réassembler des fichiers transférés par FTP ou http

Capturer, visualiser et écouter des communications en VoIP

Les tâches de dépannage avec Wireshark

Identifier des délais anormaux

Identifier des problèmes TCP

Détecter des problèmes HTTP

Détecter des erreurs applicatives

Générer des graphiques

Identifier des problèmes de buffer saturés

Détecter des problèmes d’adresse IP dupliquées

Identifier des problèmes liés au protocole DHCP ou au relai DHCP

Les tâches d’analyse de sécurité

Détecter des applications utilisant des ports non-standard

Identifier du trafic en provenance ou à destination d’un hôte suspect.

Identifier les machines essayant d’obtenir une adresse IP

Identifier un processus de reconnaissance sur le réseau

Localiser et placer sur une carte des adresses externes

Examiner une conversation TCP ou UDP entre un client et un serveur

Localiser des signatures connues d’attaques sur votre réseau

Un encadrement individuel et privilégié.

- Bénéficiez de sessions individuelles hebdomadaires avec un mentor expert du métier

- rapidement dans vos projets grâce à son excellence dans le partage de son savoir-faire

La communauté Empire Training

- Comptez sur une communauté soudée d’étudiants prête à vous aider 24h/24, 7j/7.

Pré- inscription en ligne

Veuillez remplir le formulaire

Les champs marqués d’un * sont obligatoires

Comment se déroule un parcours Empire Training ?

Dès la formation choisie jusqu’à leur entrée dans leur nouvelle carrière, nos étudiants racontent chaque étape de leur expérience et le soutien qu’ils ont reçu.